Seguridad Inalambrica

Una red inalámbrica

Es una red que permite a sus usuarios conectarse a una red local o a Internet sin estar conectado físicamente, sus datos (paquetes de información) se transmiten por el aire.

Al montar una red inalámbrica hay que contar con un PC que sea un “Punto de Acceso” y los demás son “dispositivos de control” , todo esta infraestructura puede variar dependiendo que tipo de red queremos montar en tamaño y en la distancias de alcance de la misma.

Las inseguridades de las redes inalámbricas empiezan en:

- Configuración del propio “servidor” (puntos de accesos).

- La “escucha” (pinchar la comunicación del envió de paquetes).

- “Portadoras” o pisarnos nuestro radio de onda (NO MUY COMÚN), mandan paquetes al aire, pero esta posibilidad es real.

- Nuestro sistema de encriptación (WEP, Wirelles Equivalent Privacy , el mas usado es de 128 Bits, pero depende el uso que le demos a nuestra red.

Consejos de seguridad

Para que un intruso se pueda meter un nuestra red inalámbrica tiene que ser nodo o usuario, pero el peligro radica en poder escuchar nuestra transmisión. Vamos a dar unos pequeños consejos para poder estar más tranquilos con nuestra red inalámbrica.

1. Cambiar las claves por defecto cuando instalemos el software del Punto De Acceso.

2. Control de acceso seguro con autentificación bidireccional.

3. Control y filtrado de direcciones MAC e identificadores de red para restringir los adaptadores y puntos de acceso que se puedan conectar a la red.

4. Configuración WEP (muy importante) , la seguridad del cifrado de paquetes que se transmiten es fundamental en la redes inalámbricas, la codificación puede ser mas o menos segura dependiendo del tamaño de la clave creada y su nivel , la mas recomendable es de 128 Bits.

5. Crear varias claves WEP ,para el punto de acceso y los clientes y que varíen cada día.

6. Utilizar opciones no compatibles, si nuestra red es de una misma marca podemos escoger esta opción para tener un punto mas de seguridad, esto hará que nuestro posible intruso tenga que trabajar con un modelo compatible al nuestro.

7. Radio de transmisión o extensión de cobertura , este punto no es muy común en todo los

modelos ,resulta mas caro, pero si se puede controlar el radio de transmisión al circulo de nuestra red podemos conseguir un nivel de seguridad muy alto y bastante útil.

modelos ,resulta mas caro, pero si se puede controlar el radio de transmisión al circulo de nuestra red podemos conseguir un nivel de seguridad muy alto y bastante útil.

Protocolos de seguridad en redes inalámbricas

WEP, WPA y WPA2

La seguridad es un aspecto que cobra especial relevancia cuando hablamos de redes inalámbricas. Para tener acceso a una red cableada es imprescindible una conexión física al cable de la red. Sin embargo, en una red inalámbrica desplegada en una oficina un tercero podría acceder a la red sin ni siquiera estar ubicado en las dependencias de la empresa, bastaría con que estuviese en un lugar próximo donde le llegase la señal. Es más, en el caso de un ataque pasivo, donde sólo se escucha la información, ni siquiera se dejan huellas que posibiliten una identificación posterior.

El canal de las redes inalámbricas, al contrario que en las redes cableadas privadas, debe considerarse inseguro. Cualquiera podría estar escuchando la información transmitida. Y no sólo eso, sino que también se pueden inyectar nuevos paquetes o modificar los ya existentes (ataques activos). Las mismas precauciones que tenemos para enviar datos a través de Internet deben tenerse también para las redes inalámbricas.

WEP

Características y funcionamiento

WEP (Wired Equivalent Privacy, privacidad equivalente al cable) es el algoritmo opcional de seguridad incluido en la norma IEEE 802.11 . Los objetivos de WEP, según el estándar, son proporcionar confidencialidad, autentificación y control de acceso en redes WLAN .

WEP utiliza una misma clave simétrica y estática en las estaciones y el punto de acceso. El estándar no contempla ningún mecanismo de distribución automática de claves, lo que obliga a escribir la clave manualmente en cada uno de los elementos de red. Esto genera varios inconvenientes. Por un lado, la clave está almacenada en todas las estaciones, aumentando las posibilidades de que sea comprometida. Y por otro, la distribución manual de claves provoca un aumento de mantenimiento por parte del administrador de la red, lo que conlleva, en la mayoría de ocasiones, que la clave se cambie poco o nunca.

cómo funciona una red inalámbrica

Por lo general, para acceder a internet sin cables hay que conectarse a un "punto de acceso" a internet – como un módem de cable o DSL – que está conectado a un enrutador inalámbrico que envía una señal al aire que en algunos casos llega a tener un alcance de cientos de pies. Cualquier computadora que esté dentro de ese alcance y que tenga una tarjeta inalámbrica puede captar la señal del aire y acceder a internet.

A menos que usted tome ciertas precauciones, cualquier persona cercana que tenga una computadora o aparato móvil preparado para funcionar de modo inalámbrico puede usar su red. Esto significa que sus vecinos – o los hackers cercanos – podrían "colgarse" de su red, o acceder a la información almacenada en su computadora. Si una persona no autorizada usa su red para cometer un delito o enviar mensajes electrónicos spam, la actividad podría ser rastreada hasta su cuenta de usuario.

Use codificación

La codificación cifra la información que usted envía por internet convirtiéndola en un código para que las demás personas no puedan acceder a sus datos. La forma más efectiva de proteger su red contra los intrusos es usar codificación.

Existen dos tipos de codificación disponibles: la codificación WPA o Acceso Protegido para Wifi, y la codificación WEP o Privacidad Equivalente a Cableado. Su computadora, enrutador y los demás componentes deben usar la misma codificación. WPA2 es la codificación más potente; si tiene opción, use este tipo de codificación ya que se supone que le ofrece una protección contra la mayoría de los hackers.

Algunos enrutadores más antiguos sólo usan codificación WEP y tal vez no le ofrezca toda la protección necesaria contra los programas piratas más comunes. Considere comprar un enrutador nuevo con codificación WPA2.

Por lo general, los enrutadores inalámbricos vienen con la función de codificación desactivada y usted debe activarla. En el manual de instrucciones de su enrutador inalámbrico debería encontrar las indicaciones para instalarla. Si así no fuera, fíjese en el sitio web del fabricante del enrutador.

Proteja su computadora y su enrutador

Use software antivirus y anti-espía y también un firewall. Use las mismas prácticas básicas de seguridad para computadoras que usaría para cualquier computadora que esté conectada a internet.

Cambie el nombre preestablecido de su enrutador. Es probable que el nombre de su enrutador (generalmente llamado SSID) tenga una denominación estándar, un ID predeterminado por el fabricante. Cámbiele el nombre por otro que sólo usted conozca.

Cambie la contraseña preestablecida de su enrutador. Probablemente el fabricante de su enrutador inalámbrico le asignó una contraseña predeterminada estándar que permite instalar y operar el enrutador. Los hackers conocen estas contraseñas preestablecidas, así que cámbiela por una contraseña que sólo usted conozca. Use contraseñas que contengan un mínimo de 10 caracteres; cuanto más extensa sea la contraseña más difícil será que otros logren descifrarla.

Limite el acceso a su red

Permita el acceso a su red inalámbrica restringiéndolo únicamente a algunas computadoras específicas.Cada computadora que está habilitada para comunicarse con una red tiene asignada una dirección exclusiva de Control de Acceso a Medios o MAC (Media Access Control). Por lo general, los enrutadores inalámbricos tienen un mecanismo que permite que solamente los aparatos que tienen asignada una dirección MAC particular puedan acceder a la red. Algunos hackers han imitado domicilios MAC, por lo tanto, no se confíe solamente en esta medida de protección.

Apague su red inalámbrica cuando sepa que no la va a utilizar. Los hackers no pueden acceder a un enrutador inalámbrico que está apagado. Si usted apaga el enrutador cuando no lo está usando, está limitando su tiempo de exposición a los ataques de los hackers.

No dé por supuesto que las redes wifi públicas son seguras.

Tenga cuidado con la información a la que accede o envía desde una red inalámbrica pública. Muchos bares, hoteles, aeropuertos y otros establecimientos públicos ofrecen redes inalámbricas para sus clientes. Estos puntos de conexión wifi son convenientes, pero no siempre son seguros.

Configuracion de Routers

Configurando el router Linksys WAG200G

Por defecto, una vez que ya hemos conectado todos los cables del router, la dirección IP para acceder vía navegador web al Linksys es 192.168.1.1, con usuario admin y password admin.

En la pestaña Applications & Gaming existen tres opciones muy interesantes para abrir puertos según nos interese para aplicaciones (emule, Azureus, servidor FTP, etc).

En la subsección Single Port Fordwarding se abre un puerto concreto para un protocolo concreto a una dirección de la LAN concreto. Vienen por defecto definidos algunos puertos y su aplicación o descripción, pero no están abiertos, solo listos por si quieres hacerlo.

En la subsección Port Range Fordwarding permite abrir un rango de puertos para un PC concreto, con posibilidad de seleccionar TCP, UDP o ambos.

Finalmente la subsección Port Range Triggering permite definir la apertura de puertos en el router y su redirección dentro de la LAN para aquellas aplicaciones que no funcionan bien detrás de NAT.

Otra sección muy interesante es la configuración Wireless, en la subsección Basic Wireless Setttings se activa en nombre de la red que creamos SSID y el canal a usar.

En la subsección Wireless Security, se activa la seguridad de la red, siendo la mínima recomendada una WEP de 128 bits. Permite introducir una cadena cualquiera dentro de la caja de texto Passphrase para generar automáticamente 4 llaves o contraseñas que deberemos configurar en los PC’s con conexión wireless.

En la pestaña de Administration, finalmente recomiendo cambiar el nombre de usuario y contraseña de acceso al Router, de esta manera evitamos cualquier acción por un extraño que pueda cambiar todo el trabajo anteriormente y nos cause dolores de cabeza en nuestra conexión a internet.

Dentro de Administrator -> Backup&Restore se puede hacer una copia de seguridad de toda la configuración realizada, permitiendo descargarla al ordenador y así poderla poner en el Router si se produce un borrado de todos los parámetros.

Finalemente recomiendo visitar la página de Linksys en España, sección download para verificar la publicación de nuevas versiones del firmware, asegurandonos que tenemos la última versión estable para así estar con nuestro equipo actualizado, con todos los fallos de seguridad conocidos hasta ese momento cubiertos y pudiendo hacer uso de todas las posibilidades nuevas que se hayan publicado.

En Este Link Podemos Encontrar Otras Configuraciones Para El Router

El router/AP EnGenius ESR-6650 permite compartir el servicio de Internet de un modem USB y es compatible con Claro y Movistar. Antes de utilizar el router es necesario configurar ciertas opciones lo cual hacemos conectándonos directamente al router por medio del cable de red incluído.

Los pasos son:

Paso 1 – Conectando

Conectar el cable ethernet en uno de los puertos LAN (amarillos) del router 3G y el otro en el puerto de red ethernet de una PC. El router ESR-6650 asignará a la PC un IP automáticamente. La PC debe estar configurada para obtener un IP de forma dinámica.

Conectar el modem USB 3G al puerto USB del router.

Paso 2 – Entrando al Router

Utilizando un navegador web como Firefox o Internet Explorer entramos al router por medio de ésta dirección:

http://192.168.0.1

Cuando el router lo pida, escribimos admin y admin como usuario y clave.

Una vez que entremos vamos a ver la pantalla de inicio del router:

Paso 3 – Configurando

Existen dos formas de configurar al router: manualmente y por medio de un asistente (wizard). En este caso vamos a configurarlo por medio del asistente así que en el menú de la izquierda de la pantalla de inicio del router seleccionamos Wizard y hacemos click en Next para iniciar.

a) Configuración del modo inalámbrico

Lo primero que el asistente nos pregunta es si queremos que el equipo trabaje como enrutador o en modo repetidor. El modo repetidor es útil en los casos que se desee repetir la señal de otro ESR-6650 para extender la cobertura de la red inalámbrica.

En nuestro caso dejamos la configuración en AP Router Mode, que es la forma común de trabajar de un router. Después hacemos click en Next para continuar.

En Este Link Podemos Encontrar Como Configar Todo El Router

http://www.condor.com.ni/blog/documentacion-y-guias/configurando-el-router-3g-engenius-esr-6650/

Configuración wireless. Router Dlink G-604-T.

Vamos a configurar el router para el acceso inalámbrico y le pondremos una clave WEP para evitar el acceso de cualquiera que detecte nuestra red.

Entramos al router por web: http://192.168.1.1,

Ponemos el user y pass (admin y admin si no la hemos cambiado).

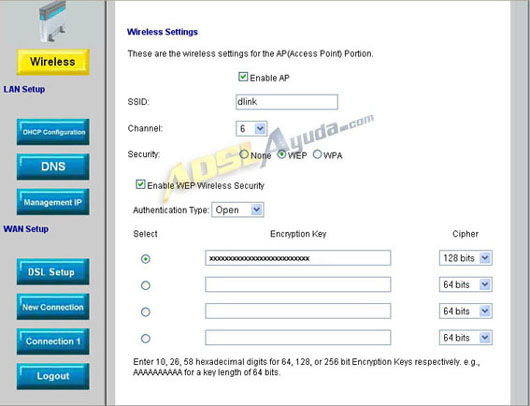

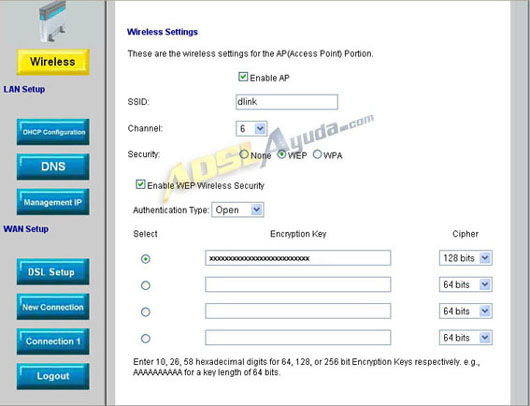

Vamos a la pestaña Setup, y a la opción Wireles Settings:

Tendremos lo siguiente:

Hay que configurar las siguientes opciones:

Marcamos Enable AP.

En SSID aparecerá G604T_WIRELESS. Es el nombre de la red inalámbrica. En este caso yo la he cambiado a dlink, pero se puede poner cualquier nombre que nos haga saber que ésa es nuestra red (para el caso en el que se encuentren diversas redes con nuestra tarjeta inalámbrica).

En Security, pondremos WEP.

En Authentication Type ponemos Open.

A continuación pondremos una clave para encriptar la red wireless. Pondremos una serie de números y letras (10 en el caso de elegir 64bits y 26 si elegimos 128 bits). Esta misma clave es la que pondremos en la configuración de la tarjeta wireless.

Podemos usar el asistente para redes inalámbricas que tiene Windows XP (Panel de Control -> Configurar red inalámbrica). De esta manera nos dará la clave y podremos imprimirla y guardarla bien por si tenemos que resetear el router o formatear el pc.

Una vez hecho esto, pulsamos Apply y guardamos los cambios:

Tools -> System Command -> Save all.

Ahora tenemos que configurar la tarjeta inalámbrica:

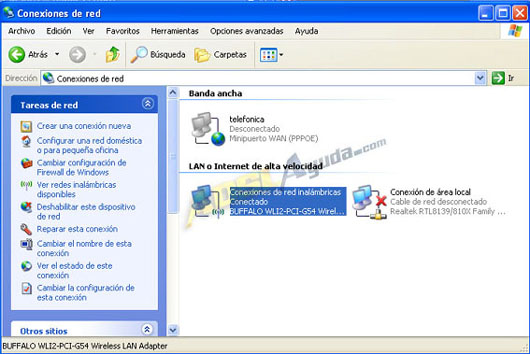

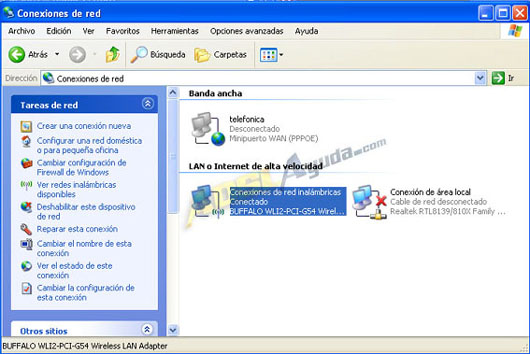

Una vez tengamos instalados los drivers de la tarjeta, vamos a Panel de Control -> Conexiones de red.

Nos salen las tarjetas de red y conexiones a Internet que tengamos en ese pc.

Marcamos la tarjeta que nos interesa y vamos a cambiar la configuración de esta conexión.

Nos sale lo siguiente:

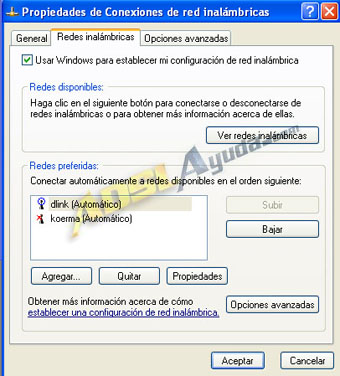

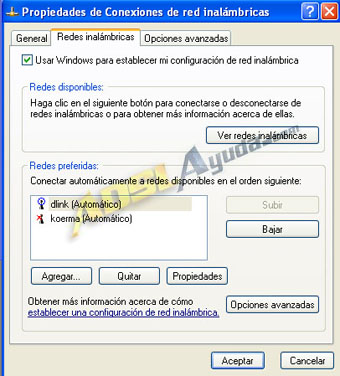

Vamos a la pestaña de Redes inalámbricas:

Marcamos la red que nos interesa (en este caso dlink) y vamos a Propiedades.

Elegimos Autenticación de red Abierta y cifrado de datos WEP.

Ponemos la clave de red que hemos puesto en el router y aceptamos.

Ya tenemos configurado el router y la tarjeta para tener conexión inalámbrica con cifrado WEP en ese PC.

Escuchar (la Escucha): con un "receptor"

adecuado, los datos emitidos por un usuario pueden ser recogidos por otras

personas, por terceros. De hecho, existe software como Airopeek, Airsnort,

NetStambler o Wepcrack que facilita esa labor. Estos programas descubren datos

como el SSID, la dirección MAC, o si el sistema WEP está habilitado o no.

Acceder (el Acceso): se trata de un escalón más

alto en la intrusión, y consiste en configurar un dispositivo para acceder a una

red para la que no se tiene autorización. Esto se puede hacer de dos formas:

configurando un ordenador para que pueda acceder a un punto de acceso

existente, o instalando un nuevo punto de acceso y, a través de él, conectar

fraudulentamente todos los ordenadores externos que se deséen.

Saturar (la Saturación): consiste en dejar fuera

de servicio una red. El resultado es que la red no puede ser usada por sus

propios usuarios, por lo que es considerado un ataque a la seguridad. Para

dejar inhabilitada una red inalámbrica, bastará simplemente con saturar el

medio radioeléctrico con el suficiente ruido como para que sea imposible llevar

a cabo cualquier comunicación. A este tipo de ataques se los conoce como "Negación de Servicio",

DOS (Denial of Service), o también "jamming" (atasco - "jam" es congestionamiento

de tránsito).

Alexander Ortiz Velasco

Rolando Marin Moreno

Alexander Ortiz Velasco

Rolando Marin Moreno